Oprogramowanie ZenMap (Nmap)

Wprowadzenie do ZenMap

ZenMap jest oficjalnym, wieloplatformowym graficznym interfejsem użytkownika (GUI) dla programu Nmap Security Scanner – najpopularniejszego skanera portów sieciowych. Jest to darmowe i otwartoźródłowe narzędzie przeznaczone do ułatwienia korzystania z Nmap.

Główne zalety ZenMap:

- Interaktywne i graficzne przeglądanie wyników.

- Możliwość zapisywania i ładowania wyników skanowania.

- Przejrzyste profile skanowania.

- Wizualizacja topologii sieci.

- Porównywanie wyników skanowania.

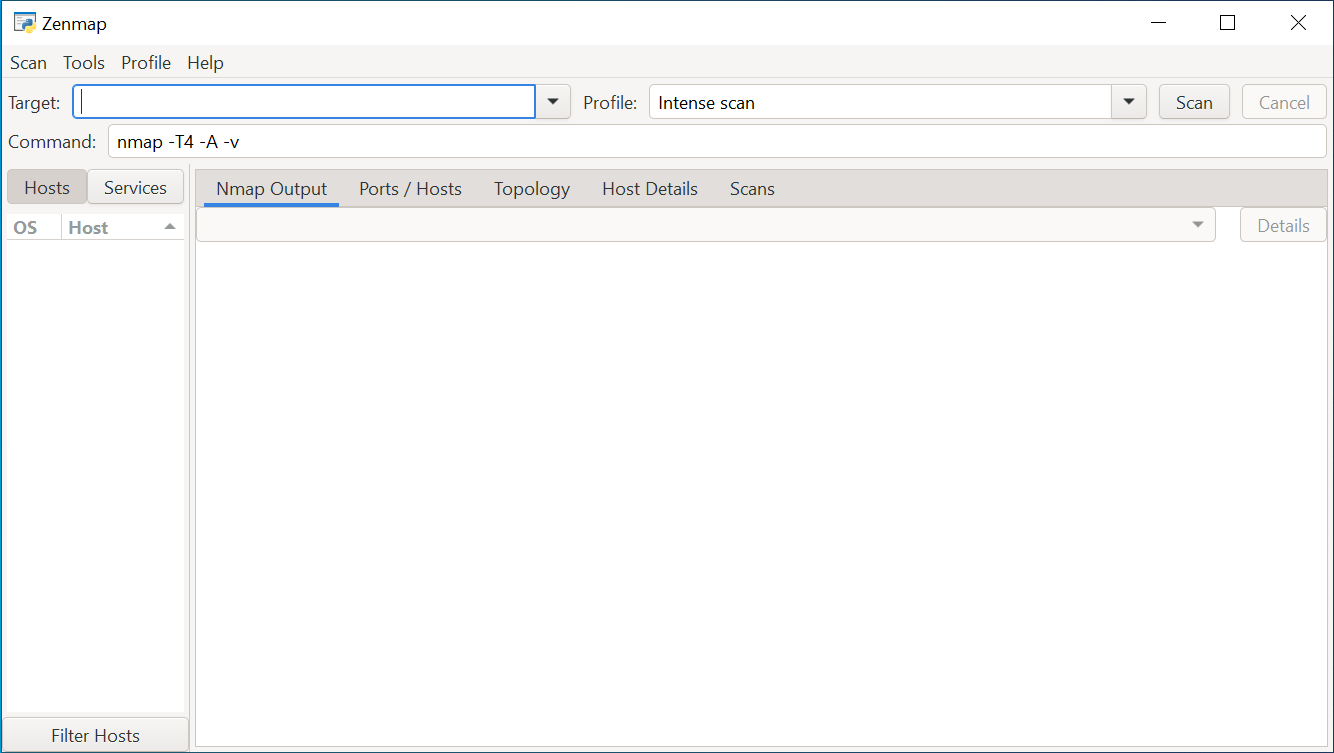

Interfejs ZenMap

- Menu główne: Scan, Tools, Profile, Help.

- Pole Target: miejsce do wprowadzenia celu skanowania.

- Pole Profile: wybór profilu skanowania.

- Pole Command: wyświetla komendę Nmap.

- Przyciski Scan i Cancel: do rozpoczęcia lub anulowania skanowania.

Zakładka wyników:

| Zakładka | Opis |

|---|---|

| Nmap Output | Standardowe wyjście Nmap z kolorowym podświetleniem. |

| Ports / Hosts | Informacje o portach na hoście lub hostach z określonym portem. |

| Topology | Interaktywny widok połączeń między hostami w sieci. |

| Host Details | Szczegółowe informacje o hoście docelowym. |

| Scans | Historia wykonanych skanów. |

Analiza wyników skanowania

Stany portów w Nmap:

- open – aplikacja aktywnie akceptuje połączenia.

- closed – port jest dostępny, ale nie ma aplikacji nasłuchującej.

- filtered – Nmap nie może określić stanu portu z powodu filtrowania.

- unfiltered – port jest dostępny, ale stan nie jest jednoznaczny.

- open|filtered / closed|filtered – stan niejednoznaczny.

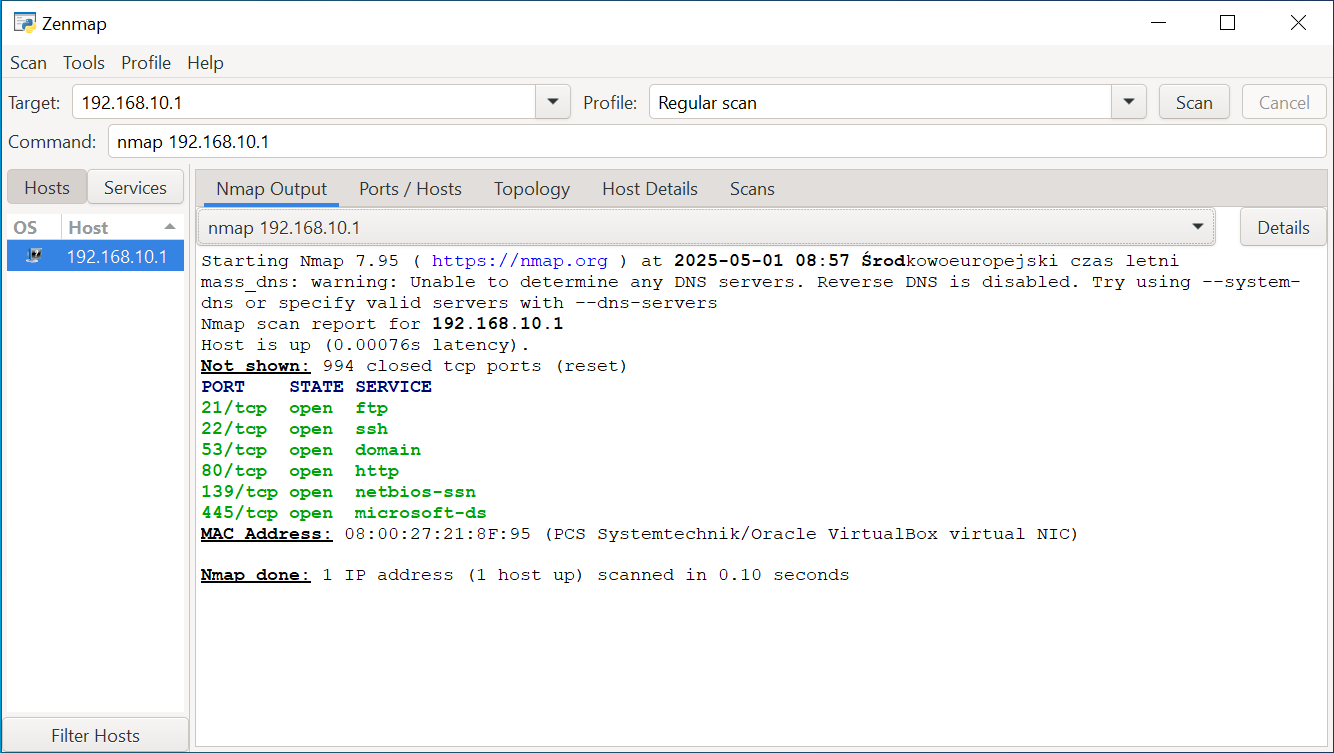

Analiza skanu przykładowego hosta w sieci:

Host: 192.168.10.1, profil skanowania: Regular scan, polecenie nmap: nmap 192.168.10.1

- Otwarte porty:

- 21/tcp – FTP

- 22/tcp – SSH

- 53/tcp – DNS

- 80/tcp – HTTP

- 139/tcp – NetBIOS-SSN

- 445/tcp – Microsoft-DS

- Adres MAC: 08:00:27:21:8F:95 (Oracle VirtualBox virtual NIC)

- Czas skanowania: 0.10 sekundy

Inne przykłady skanowania

- Host: 192.168.10.10, profil skanowania: Intense scan, polecenie nmap:

nmap -T4 -A -v 192.168.10.10– intensywny skan hosta o adresie 192.168.10.10, z zaawansowanym wykrywaniem m.in. wersji systemu operacyjnego, wersji usług oraz śledzeniem trasy do hosta. - Host: 192.168.10.15, profil skanowania: Quick scan, polecenie nmap:

nmap -T4 -F 192.168.10.15– szybkie skanowanie najczęściej używanych portów TCP na hoście 192.168.10.15, zapewniające szybką analizę z minimalnym obciążeniem sieci. - Sieć: 192.168.10.0/24, profil skanowania: Regular scan, polecenie nmap:

nmap 192.168.10.0/24– podstawowe skanowanie całej sieci lokalnej w celu identyfikacji aktywnych hostów i otwartych portów TCP.